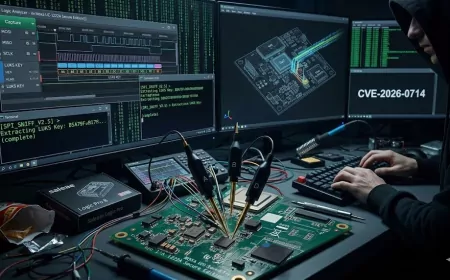

Elastic, Defend EDR ürünü için öne sürülen sıfır gün RCE güvenlik açığı iddialarını reddetti

Elastic, AshES Cybersecurity tarafından yayımlanan ve Defend EDR ürününde uzaktan kod çalıştırmaya imkan veren sıfır gün açığı bulunduğu iddiasını doğrulamadı. Şirket, yaptığı incelemelerde iddiayı destekleyecek kanıtlara rastlamadığını ve araştırmacının tekrarlanabilir bir PoC paylaşmadığını açıkladı.

Kurumsal arama ve güvenlik şirketi Elastic, Defend EDR ürününde kritik bir sıfır gün güvenlik açığı bulunduğu yönündeki iddiaları reddetti. Açıklama, 16 Ağustos’ta AshES Cybersecurity tarafından yayımlanan bir blog yazısının ardından geldi.

İddialar

AshES Cybersecurity, Elastic Defend’in elastic-endpoint-driver.sys adlı sürücüsünde NULL pointer dereference hatası bulunduğunu, bunun da EDR korumasını atlatmaya, uzaktan kod yürütmeye ve kalıcılık sağlamaya yol açabileceğini öne sürdü. Araştırmacı, kendi hazırladığı sürücü ile bu hatayı tetiklediğini, Windows’un çökmesini ve calc.exe dosyasının EDR tarafından engellenmeden açılmasını gösteren iki video yayımladı.

Elastic’in yanıtı

Elastic Güvenlik Mühendisliği ekibi, iddiaları inceleyerek rapor edilen açığın yeniden üretilemediğini belirtti. Şirket, AshES tarafından gönderilen raporların tekrarlanabilir bir sömürü kanıtı içermediğini ve araştırmacının PoC paylaşmayı reddettiğini duyurdu.

Elastic açıklamasında, güvenlik araştırmalarında koordineli açıklamanın esas olduğunu, ancak bu raporda sürecin takip edilmediğini vurguladı. Şirket, 2017’den bu yana hata ödül programı kapsamında güvenlik araştırmacılarına 600.000 dolardan fazla ödeme yapıldığını hatırlattı.

Kaynak: CUMHA - CUMHUR HABER AJANSI

Tepkiniz Nedir?